أدوات اختبار الاختراق الأساسية | Penetration Testing Tools

ادوات الاختراق كثيرة و متعددة في كل الفئات, سوف نذكر اهم الادوات الاساسية في اختبار الاختراق.

اختبار الاختراق امر مهم للتحقق من امن و سلامة اي نظام او تطبيق ويب, و مع وجود الكثير من الادوات الرائعة لذالك, يصبح الامر محيراََ في اختيار الادات المناسبة.

تنصل/Disclaimer: لا تحاول انتهاك القانون بأي شيء وارد هنا. لن نكون مسؤولين عن أي أفعال غير قانونية.

سوف نذكر اهم و افضل الادوات التي يستخدمها مختبرو الاختراق.

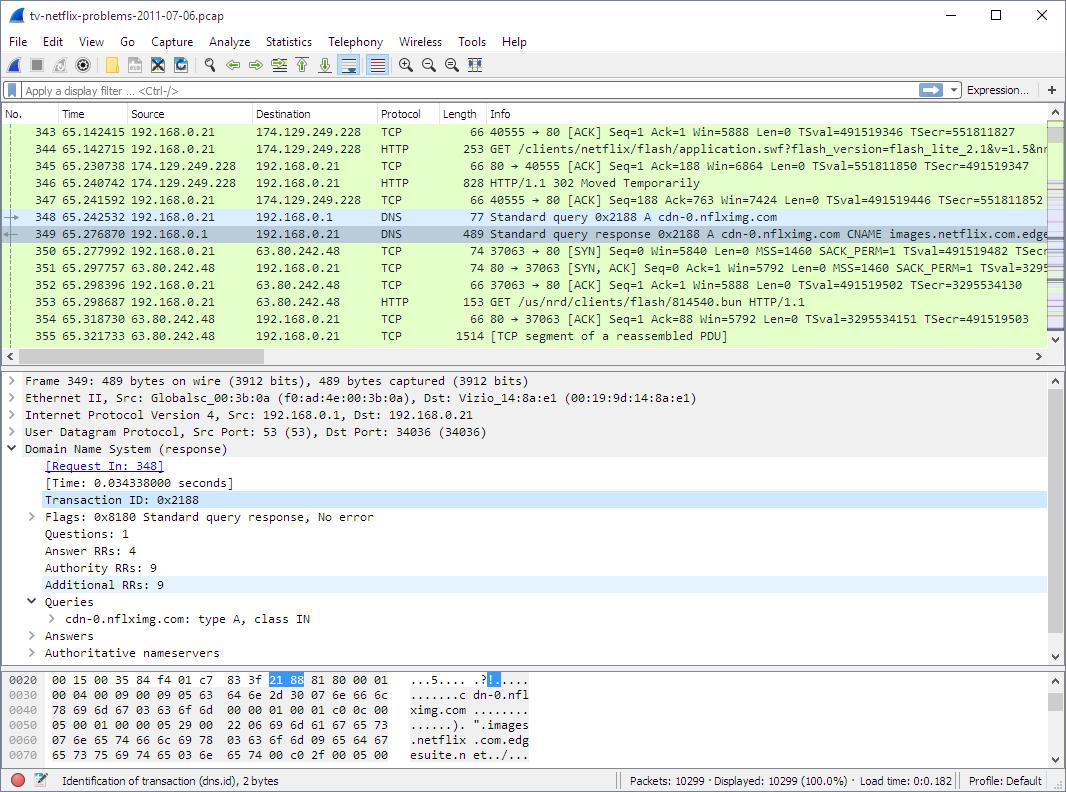

Wireshark

Wireshark هو محلل بروتوكول الشبكة الأول والأكثر استخدامًا في العالم. يتيح لك معرفة ما يحدث على شبكتك على المستوى المجهري وهو المعيار الفعلي عبر العديد من المؤسسات التجارية وغير الهادفة للربح والوكالات الحكومية والمؤسسات التعليمية. يزدهر تطوير Wireshark بفضل المساهمات التطوعية لخبراء الشبكات في جميع أنحاء العالم وهو استمرار لمشروع بدأه Gerald Combs في عام 1998.

يحتوي Wireshark على مجموعة ميزات غنية تتضمن ما يلي:

- فحص عميق لمئات البروتوكولات ، مع إضافة المزيد طوال الوقت

- الالتقاط المباشر والتحليل في وضع عدم الاتصال (Offline Analysis)

- يمكن تصفح بيانات الشبكة الملتقطة عبر واجهة المستخدم الرسومية ، أو عبر الأداة المساعدة TTY-mode TShark

- أقوى فلاتر العرض في الصناعة

- تحليل VoIP

- قراءة / كتابة العديد من تنسيقات ملفات الالتقاط المختلفة: tcpdump (libpcap) و Pcap NG و Catapult DCT2000 و Cisco Secure IDS iplog و Microsoft Network Monitor و Network General Sniffer® (مضغوط وغير مضغوط) و Sniffer® Pro و NetXray® و Network Instruments Observer و NetScreen snoop و Novell LANalyzer و RADCOM WAN / LAN Analyzer و Shomiti / Finisar Surveyor و Tektronix K12xx و Visual Networks Visual UpTime و WildPackets EtherPeek / TokenPeek / AiroPeek وغيرها.

- يمكن قراءة البيانات الحية من Ethernet و IEEE 802.11 و PPP / HDLC و ATM و Bluetooth و USB و Token Ring و Frame Relay و FDDI وغيرها (حسب النظام الأساسي الخاص بك)

- دعم فك التشفير للعديد من البروتوكولات ، بما في ذلك IPsec و ISAKMP و Kerberos و SNMPv3 و SSL / TLS و WEP و WPA / WPA2

- يمكن تطبيق قواعد التلوين على قائمة الحزم لتحليل سريع وبديهي يمكن تصدير الإخراج إلى XML أو PostScript® أو CSV أو نص عادي

المنصات: Windows و Linux و macOS و Solaris و FreeBSD و NetBSD.

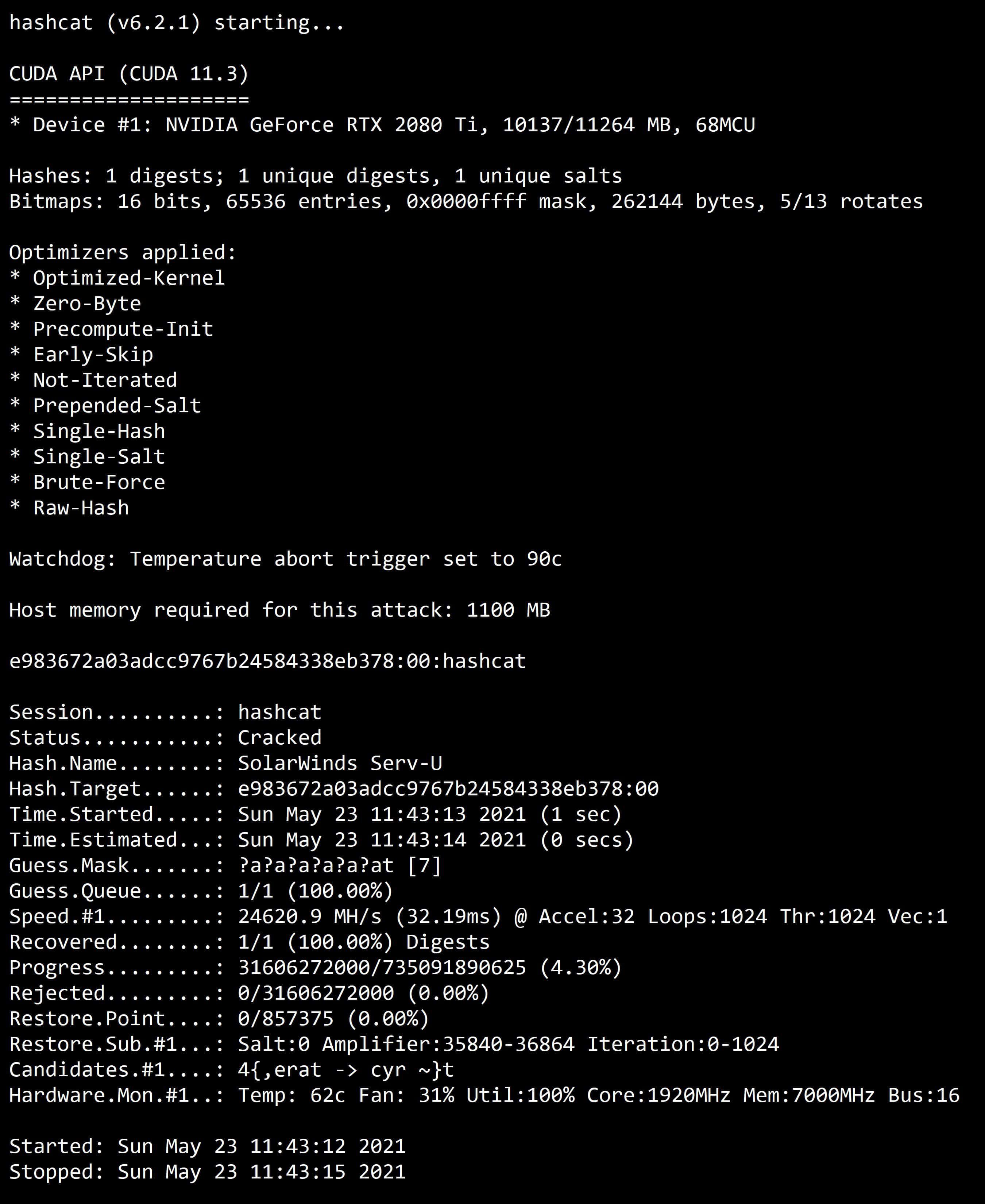

Hashcat

Hashcat هي واحدة من أسرع أدوات استعادة كلمة المرور حتى الآن. أفضل ما في الأمر هو أن hashcat لديه مجتمع رائع عبر الإنترنت للمساعدة في دعم الأداة وصفحة WiKi والإرشادات التفصيلية.

أوضاع الهجوم المدعومة:

- Brute-Force Attack

- Combinator attack (أخذ كلمات من قائمة أو اثنتين من قوائم الكلمات وربطها معًا لمحاولة استخدامها ككلمة مرور)

- Dictionary attack

- Hybrid attack (مزج بين نوعين أو أكثر من الأدوات لتنفيذ الهجوم)

- Mask attack (التحقق من كلمات المرور التي تتطابق مع نمط معين)

- Rule-based attack (طريقة لاستخدام قاموس أو قواميس متعددة من الكلمات لاختراق كلمة مرور)

- Toggle-Case attack (ينشئ كل مجموعة حالة ممكنة لكل كلمة في القاموس. مثل كلمة “do” ينشئ “Do” و “dO”)

- Association attack

المنصات: Windows و Linux و macOS.

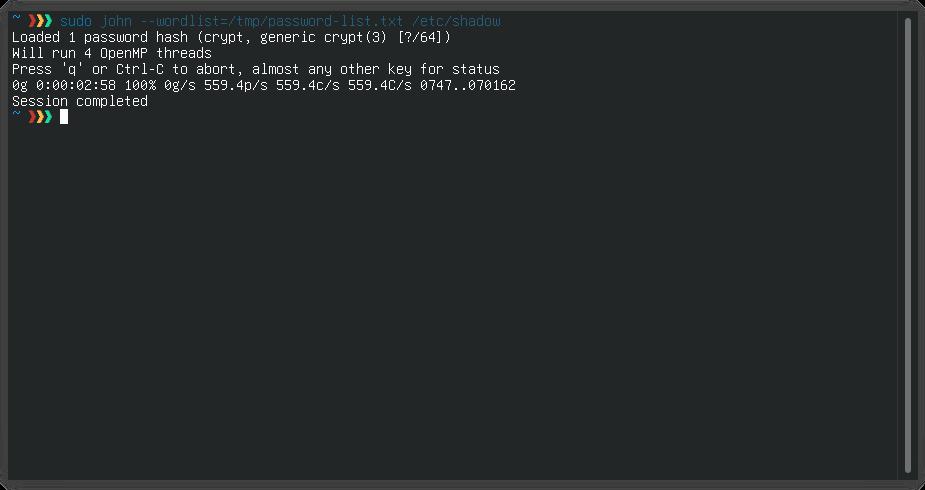

John the Ripper

John the Ripper هي أداة تكسير كلمة المرور. الغرض الوحيد منه هو العثور على كلمات مرور ضعيفة على نظام معين وفضحها. John the Ripper هي أداة اختبار الاختراق يمكن استخدامها لمنظور الأمان والامتثال. تشتهر هذه الادات بقدرتها على كشف كلمات المرور الضعيفة في إطار زمني قصير بسرعة.

المنصات: Windows و Unix و macOS.

Hydra

Hydra هي أداة أخرى لاختراق كلمات المرور ولكن مع لمستها الخاصة. Hydra هي أداة اختبار الاختراق لكلمات المرور الوحيدة التي تدعم عدة بروتوكولات واتصالات متوازية في وقت واحد. تسمح هذه الميزة لمختبري الاختراق بمحاولة كسر العديد من كلمات المرور على أنظمة مختلفة في نفس الوقت دون فقد الاتصال.

تدعم: Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

المنصات: Windows و Linux و macOS, Solaris.

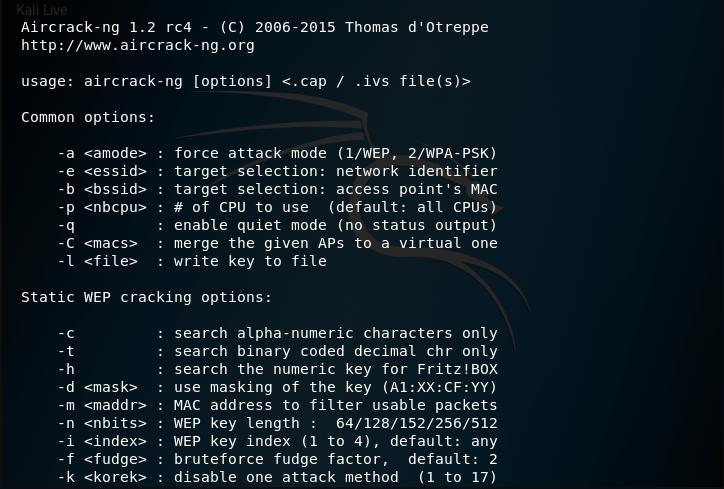

Aircrack-ng

Aircrack-ng عبارة عن مجموعة كاملة من الأدوات لتقييم أمان شبكة الـ WiFi.

يركز على مجالات مختلفة من أمان WiFi:

المراقبة: التقاط الحزم وتصدير البيانات إلى ملفات نصية لمزيد من المعالجة بواسطة أدوات الطرف الثالث.

الهجوم: هجمات إعادة التشغيل ، وإلغاء المصادقة ، ونقاط الوصول المزيفة وغيرها عن طريق حقن الحزمة.

الاختبار: التحقق من بطاقات WiFi وdriver capabilities (الالتقاط والحقن)

التكسير: WEP و WPA PSK (WPA 1 و 2)

جميع الأدوات عبارة عن سطر أوامر يسمح heavy scripting.ل بشكل أساسي على Linux ولكن أيضًا على Windows و macOS و FreeBSD و OpenBSD و NetBSD بالإضافة إلى Solaris وحتى eComStation 2.

المنصات: Linux و Windows و macOS و FreeBSD وOpenBSD وNetBSD و Solaris.

Burp Suite

بالنسبة لاختبار الاختراق لتطبيقات الويب، فإن Burp Suite هي أداة المناسبة لذلك. لا يتضمن فقط فحص نقاط الضعف ولكن خدمات التقاط Proxy وحقن الأوامر (command injection services) أيضًا. تم تحسين Burps UI بالكامل للمحترفين العاملين مع ملفات تعريف مدمجة للسماح لك بحفظ التكوينات على أساس كل وظيفة.

المنصات: Linux و Windows و macOS.

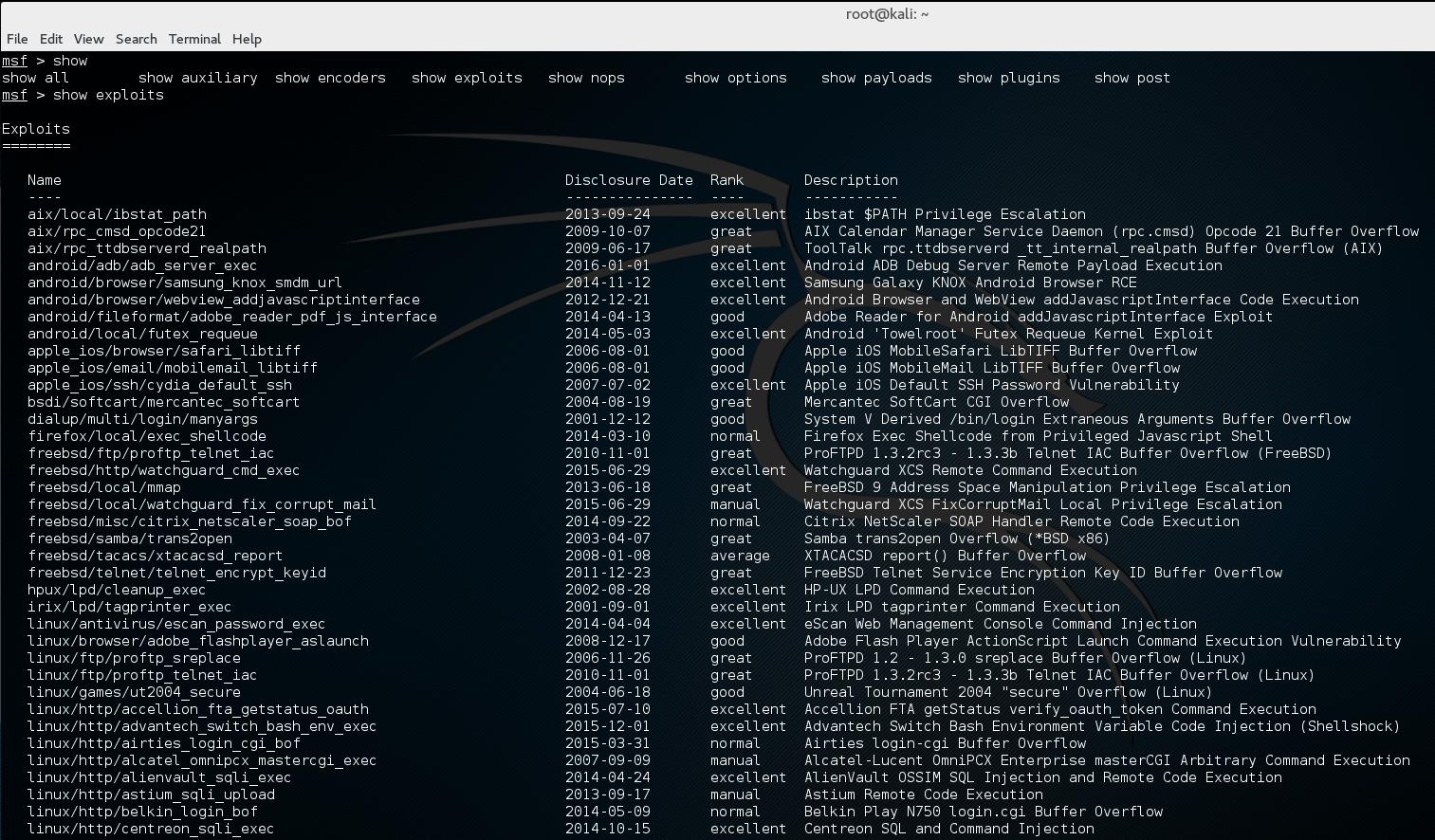

Metasploit

بدأت Metasploit كحل مفتوح المصدر (open-source) واكتسبت بعض القوة على مر السنين.بعض المهام التي يمكن إنجازها في Metasploit من منظور مختبر الاختراق مسح (scanning) لنقاط الضعف والاستماع واستغلال نقاط الضعف المعروفة وجمع الأدلة وإعداد تقارير المشروع (project reporting).

المنصات: Linux و Windows و macOS.

Fuzzdb

Fuzzdb هو نوع خاص من أدوات اختبار الاختراق لأنه يحتوي على حمولات هجومية مسبقة (pre-built attack payloads) للتشغيل ضد تطبيقات الويب لاكتشاف ما إذا كانت الثغرات الأمنية قابلة للاستغلال حقاََ. علاوة على القدرة على محاكاة أنماط الهجوم ، يمكن لـ Fuzzdb إجراء عمليات فحص الاكتشاف وإجراء تحليل على الاستجابات المتلقاة من عمليات الفحص هذه لتضييق نطاق التركيز بشكل أفضل على مكان وجود الثغرات الأمنية.

المنصات: Linux و Windows و macOS.

NMAP/ZenMap

NMAP تمنحك نظرة سريعة على المنافذ المفتوحة على أي شبكة معينة. تسمح لك أوامر NMAP بالبحث في جدوى نقاط ضعف معينة على مستوى الشبكة. و ايضاََ يحتوي على واجهة مستخدم رسومية تسمى ZenMap سهلة الاستخدام لأي مستوى. يأتي NMAP أيضًا مع أداة تصحيح الأخطاء وأداة لمقارنة نتائج الفحص وأداة إنشاء الحزمة أيضًا.

المنصات: Linux و Windows و macOS و FreeBSD و OpenBSD و غيرها.

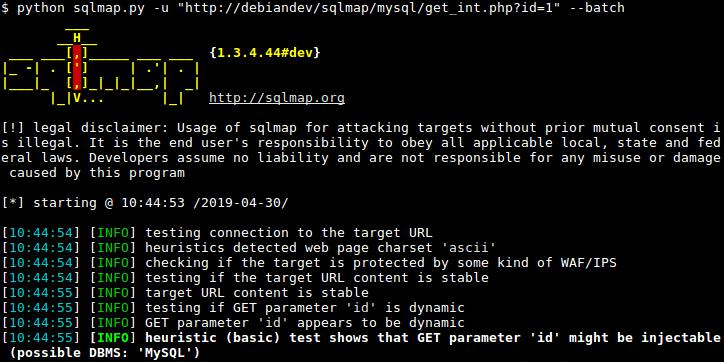

sqlmap

Sqlmap هي أداة اختراق مفتوحة المصدر تساعد على التحقق من صحة عيوب SQL injection المحتملة التي قد تؤثر على خوادم قاعدة البيانات الخاصة بك. تأتي أداة الاختبار الآلي هذه مع عدد كبير من الميزات التفصيلية ، بما في ذلك بصمة DB ، والأوامر عن بعد ، ومحرك الكشف الخاص بها (detection engine).

المنصات: MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase and SAP MaxDB.

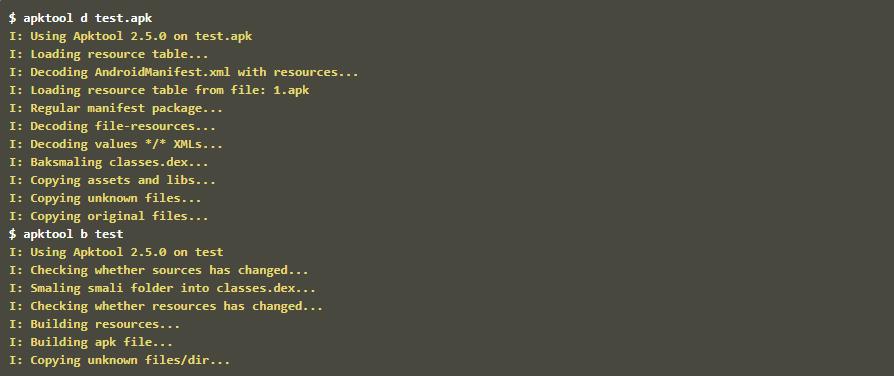

Apktool

Apktool مخصص لهؤلاء الخبراء أو الباحثين الأمنيين الذين يحاولون عكس هندسة البرمجيات الخبيثة لتحديد طريقة للحماية منها بشكل أفضل. Apktool يدعم فقط تطبيقات الطرف الثالث و android. تتضمن مجموعة ميزات Apktool القدرة على التفكيك وإعادة التجميع إلى النموذج الأصلي ، وتصحيح الأخطاء والمساعدة في أتمتة المهام المتكررة.

المنصات: Android.

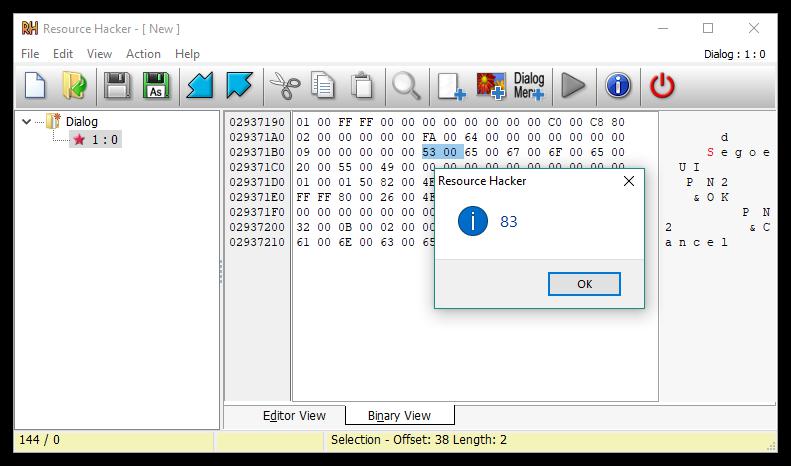

Resource Hacker

Resource Hacker هو محرر ملفات خاص بنظام windows يسمح لأي شخص بفك تجميع (decompile) ملف windows وإعادة تجميعه (compile) في وقت لاحق. إن الشيء العظيم في أداة الهندسة العكسية هذه هو أنها تأتي مع واجهة المستخدم الرسومية التي تجعل من السهل على المبتدئين تعلمه واستخدامه.

المنصات: Windows

IDA

IDA هي أداة تفكيك حيث يتم دعمها واستخدامها على نطاق واسع في اختبار التحقق من الصحة التجارية. تعد IDA تفاعلية باعتبارها أداة تفكيك وكذلك مصحح أخطاء ، مما يوفر لك حلاً كاملاً كمحترف. أفضل ما في الأمر أنه يدعم جميع أنواع أنظمة التشغيل الرئيسية. و هي أداة تفكيك البرمجيات الخبيثة على مستوى احترافي.

المنصات: Windows, Linux, macOS.

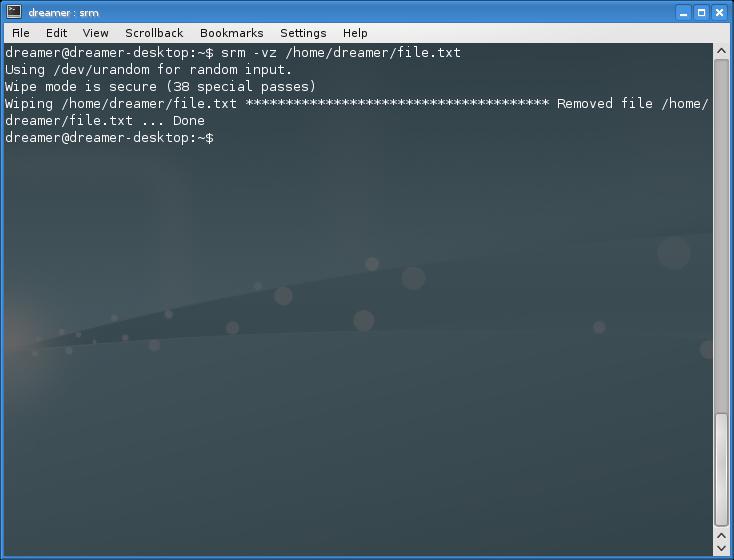

Srm

Srm مختصر لـ الإزالة الآمنة (Secure Remove)، وهو يعمل على التخلص من المتاعب بضمان إزالة الملف بالكامل من النظام. بصفتك مختبر اختراق، يعد Srm رائعًا لإزالة الملفات المؤقتة التي تم إنشاؤها أثناء الوصول إلى النظام ، إذا كان هدفك هو إخفاء مساراتك، فإن Srm هي الأداة المطلوبة لإزالة أي ملفات rootkit ربما تم استخدامها أثناء عملية الاستغلال. يقوم Srm بإزالة موقع البيانات وإعادة كتابته لضمان حذف جميع آثار البيانات تمامًا من النظام. وأفضل ما في الأمر أنه برنامج سطر أوامر سريع الإعداد والاستخدام.

المنصات: Windows و Unix.

هذه كانت بعض الادوات المستعملة بكثرة و تعتبر اساسية في عالم اختبار الاختراق. اذا كان لديك اضافة لا تتردد في مشاركتها معنا.

تذكر أن المساهمات في هذا الموضوع يجب أن تتبع إرشادات المجتمع.

لا توجد تعليقات بعد.